Page 1 - Showing 8 of 26 posts

查看全部文章归档 ↗

- 通过配置Git解决命令行中GitHub资源下载慢的问题

介绍如何通过Git的URL替换功能配置代理,解决GitHub访问慢的问题,无需代理设置

4 min 中文 - 群聊里的一句话,让我重新看懂人际交往

本文记录了技术交流群中关于统x内核开发因未穿西装被开除事件的讨论,通过群内不同观点的碰撞,引发对人际交往中沟通分寸与用词谨慎的思考。

6 min 中文 - Java 代码审计 - 漏洞Sink点

Java 代码审计 - 漏洞Sink点

9 min 中文 - Go 代码审计 - 漏洞Sink点

Go 代码审计 - 漏洞Sink点

9 min 中文 - C Sharp 代码审计 - 漏洞Sink点

C Sharp 代码审计 - 漏洞Sink点

8 min 中文 - PHP 代码审计 - 漏洞Sink点

PHP 代码审计 - 漏洞Sink点

8 min 中文 -

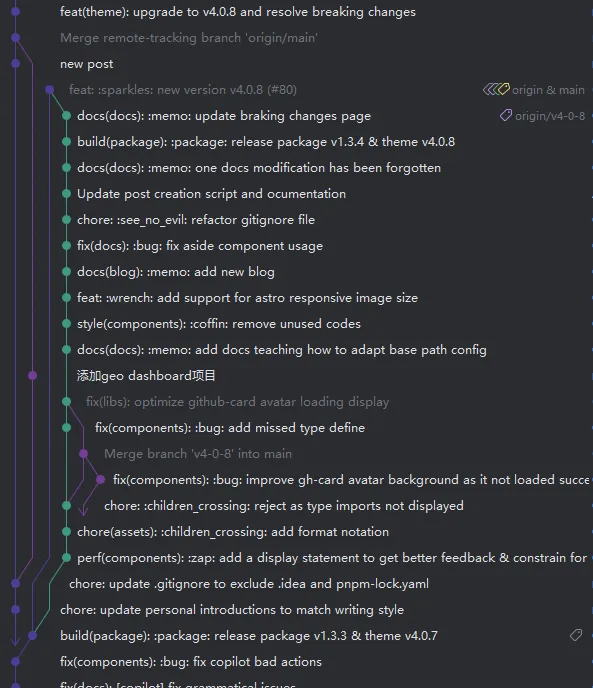

我给 Gemini 写了一份操作指南让它帮我完成了 Astro 主题的无痛升级

我给 Gemini 写了一份操作指南让它帮我完成了 Astro 主题的无痛升级揭秘如何利用 Google Gemini 的强大语言能力和函数调用功能,将繁琐的 Astro 主题手动更新流程,转变为由 AI 驱动的自动化任务。本文详细记录了从一个简单的自然语言指令开始,到 Gemini 分析、执行、验证的全过程。

11 min 中文 - 一次由state参数缺失引发的OAuth 2.0 CSRF安全事件复盘

通过一个真实的CSRF漏洞案例,深入剖析在Google OAuth 2.0登录流程中`state`参数的关键作用。本文详细记录了从发现漏洞、识别初版修复方案的缺陷,到最终通过服务端生成和验证`state`参数成功修复漏洞的全过程,旨在强调安全开发中的核心原则。

8 min 中文